SD-WAN

集团多分支节点智能化组网

发布时间:2021-09-03 13:37:01 作者:衡水石头哥阅读:0

本文将以netsh和MMC两种方式配置主机间的IPsec,也就是一台使用netsh方式,另一台使用MMC方式。

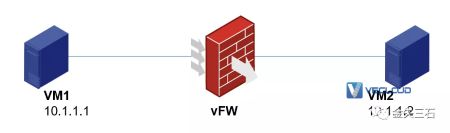

组网图

实验环境

VM1:Microsoft Windows Server 2008 R2 Datacenter(6.1.7601 Service Pack 1 Build 7601)

VM2:Microsoft Windows Server 2012 R2 Datacenter(6.3.9600 暂缺 Build 9600)

vFW:Version 7.1.064, ESS 1171P13

实验环境准备

1、在VM1上安装wireshark,供抓包使用;

2、将vFW连接两个设备的接口配置为二层接口,vFW的功能就是抓取两台服务器之间的互访报文;

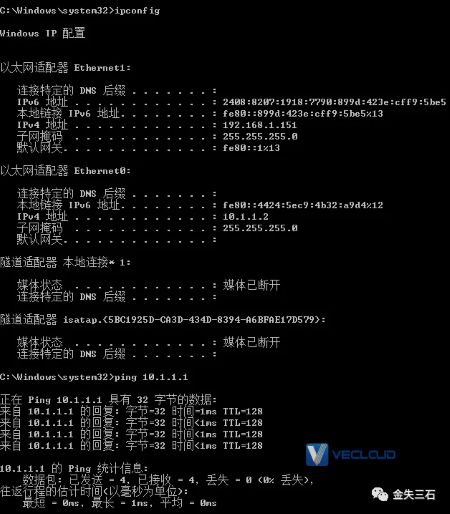

3、配置VM1的网卡2地址为10.1.1.1/24,VM2的网卡1地址为10.1.1.2/24,测试互访正常。

MMC方式配置VM2

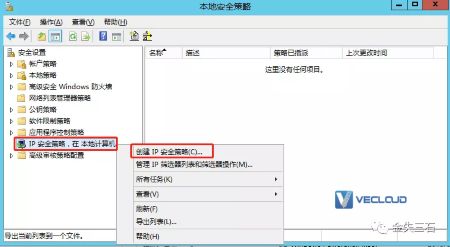

从“开始”→“管理工具”打开“本地安全策略”,就是从这里配置IPsec。

配置IPsec策略

右击“IP安全策略,在本地计算机”,点击“创建IP安全策略”。

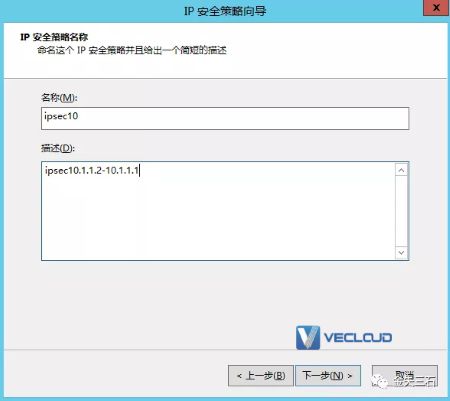

欢迎页面,直接“下一步”。配置“名称”和“描述”,主要是为了后面进行对比。

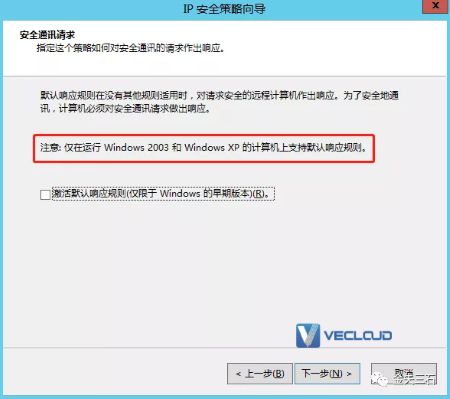

有“激活默认响应规则”的选项,不要选,给低版本系统使用的。

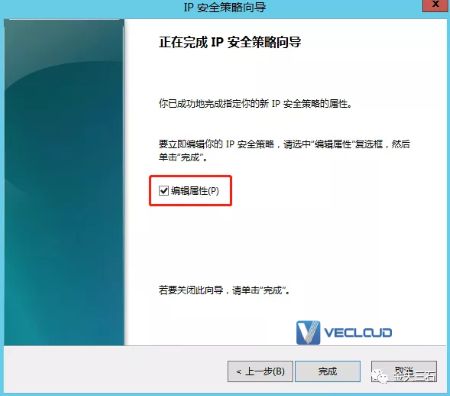

其实这里就是创建一个IPsec名称,勾选“编辑属性”完成配置。

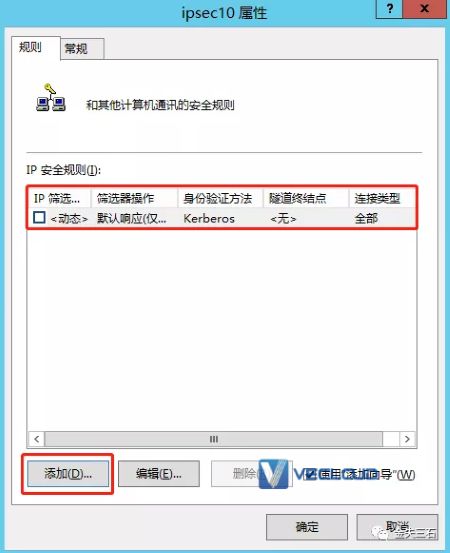

有一个默认的规则,可以不管他,点击“添加”规则。

配置IPsec规则

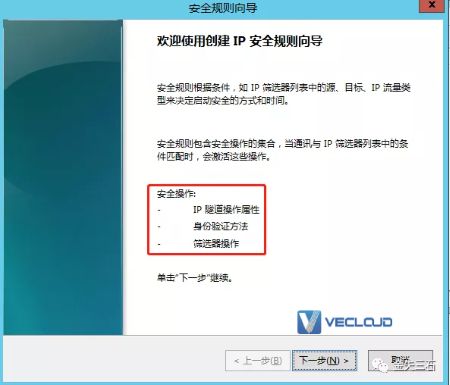

这里可以看到IPsec的配置步骤:IP隧道操作属性,身份验证方法和筛选器操作。

这里选择“此规则不指定隧道”,也就是传输模式。配置了隧道终点就成了隧道模式。

网络类型选择默认的“所有网络连接”即可。

配置IP筛选器列表

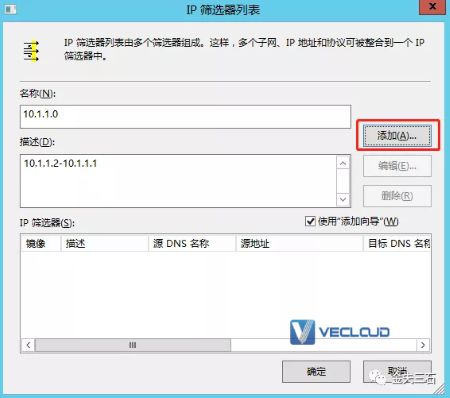

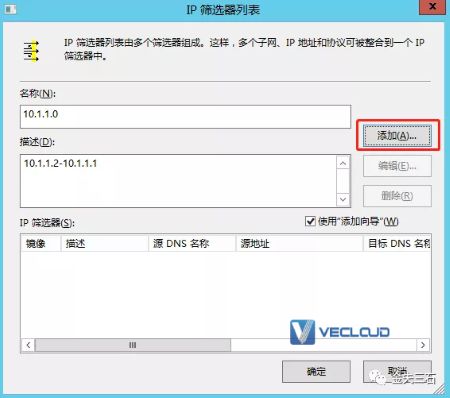

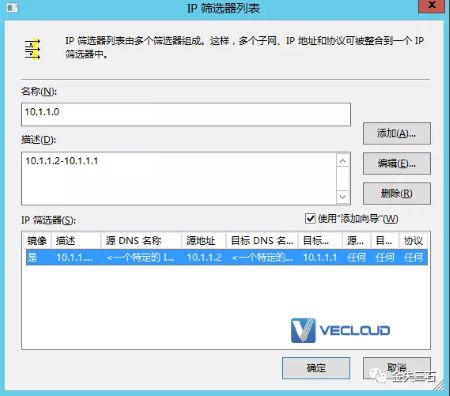

然后是“IP筛选器列表”,也就是filterlist,点击“添加”。

配置名称和描述,点击“添加”来增加筛选器。

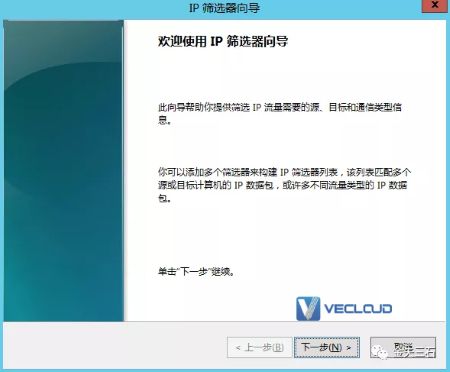

配置IP筛选器

IP筛选器,也就是netsh里面的filter。

可选描述,勾选“镜像”,也就是双向流量。

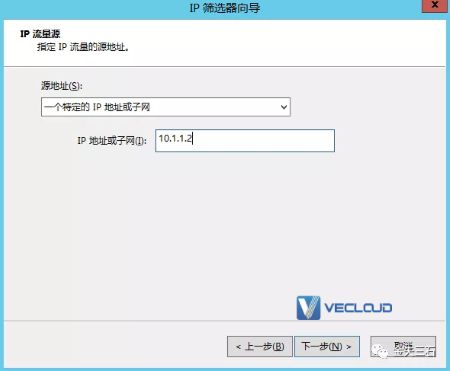

指定源地址,选择“一个特定的IP地址或子网”,也可以根据实际需求选择其他类型。

同理,填写目的地址。

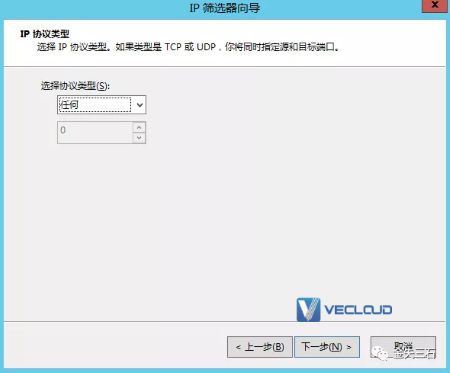

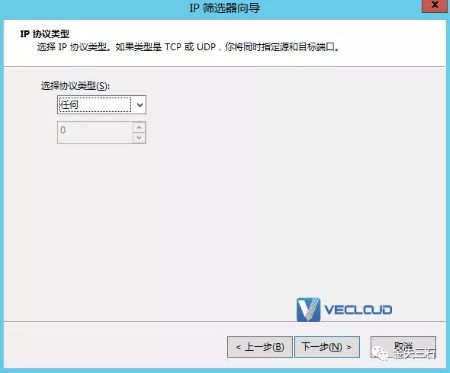

协议选择所有,这三部就像是IPsec设备配置的ACL一样。

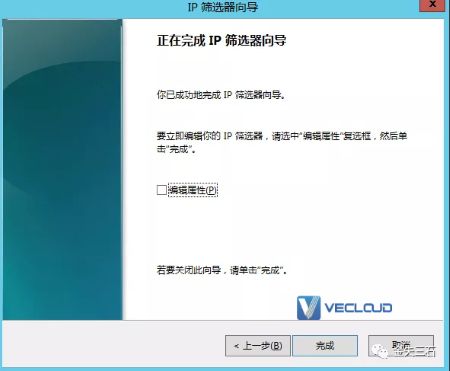

完成IP筛选器配置。

确认信息无误,点击确定。

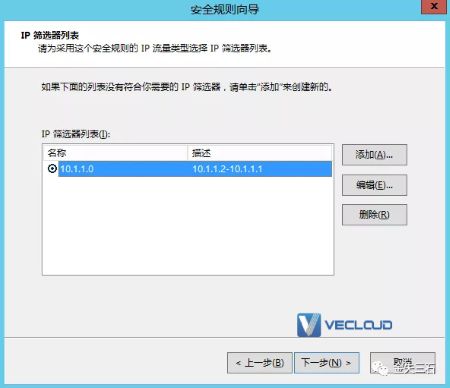

选中刚才创建的IP筛选器列表(包含筛选器),下一步。

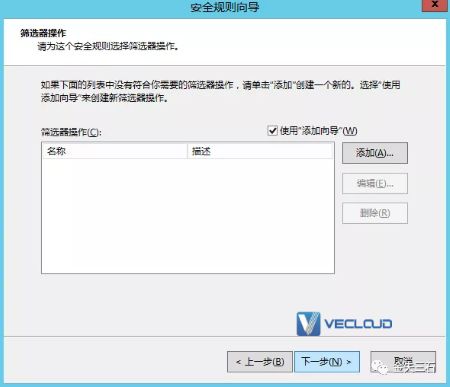

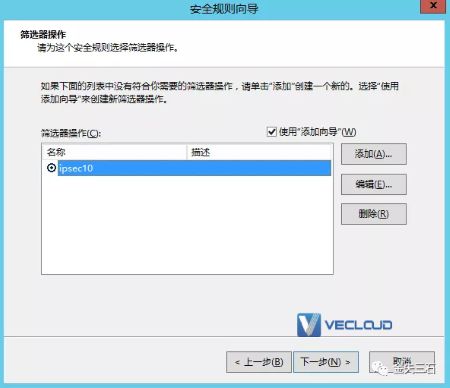

配置筛选器,点击“添加”。

配置IPsec筛选器操作

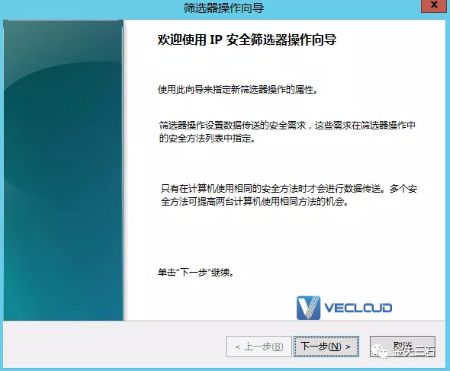

添加IP安全筛选器操作,也就是fliteraction。

配置名称和描述信息。

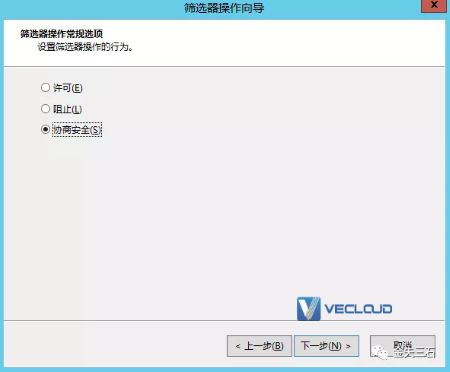

操作选择“协商安全”。

不允许与不支持IPsec的计算机通讯。

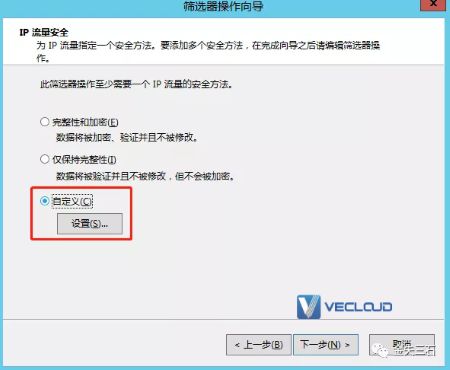

IP流量安全也就是对流量进行校验、加密,选择“自定义”,点击“设置”。

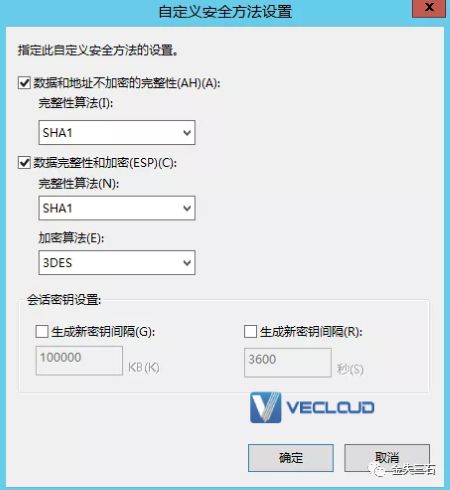

同时勾选AH和ESP,使用默认算法即可,HASH和MD5已经提示为不安全的加密方式了。

设置完成后,点击“下一步”。

完成IPsec筛选器配置。

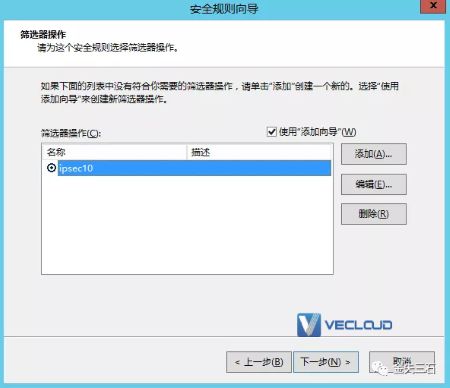

选中刚才添加的筛选器操作,点击下一步。

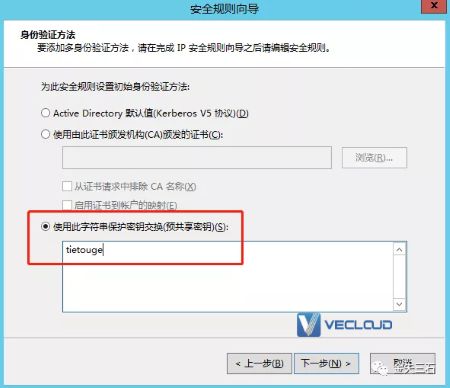

配置身份验证方法,选择预共享密钥(PSK),配置密钥。

点击完成,这里就配完了。

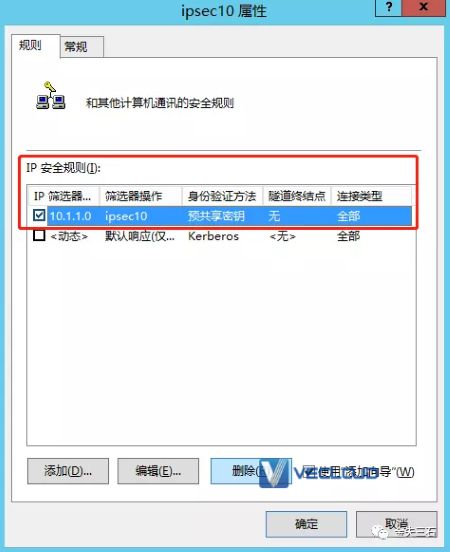

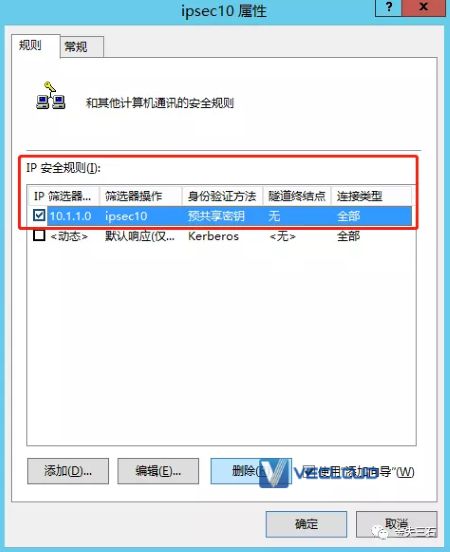

再看一下IPsec规则的属性。

通过netsh命令查看配置结果

netsh ipsec static>show all

策略名称 : ipsec10

描述 : ipsec10.1.1.2-10.1.1.1

存储 : 本地存储 <WIN-RJGU353FSSK>

上次修改时间 : 2021/8/31 22:45:52

GUID : {18438763-180B-4589-A643-561CA1917D4E}

已分配 : 否

轮询间隔 : 180 分钟

主模式生存时间 : 480 分钟 / 0 快速模式会话

主 PFS : 否

主模式安全方法顺序

加密 集成 DH 组

3DES SHA1 中(2)

规则数目 : 2

规则详细信息

规则 ID : 1, GUID = {1DFE1F48-225E-441A-8057-C00E8E6D28D3}

规则名称 : 无

描述 : 无

上次修改时间 : 2021/8/31 22:45:51

已激活 : 是

连接类型 : 全部

身份验证方法(1)

预共享密钥 : tietouge

筛选器列表详细信息

筛选器列表名称 : 10.1.1.0

描述 : 10.1.1.2-10.1.1.1

存储 : 本地存储 <WIN-RJGU353FSSK>

上次修改时间 : 2021/8/31 22:39:52

GUID : {8243F92A-5746-45AC-BF2A-63FE8EBD7F73}

筛选器数目 : 1

筛选器

描述 : 10.1.1.2-10.1.1.1

已镜像 : 是

源 IP 地址 : 10.1.1.2

源掩码 : 255.255.255.255

源 DNS 名称 : <A Specific IP Address>

目标 IP 地址 : 10.1.1.1

目标掩码 : 255.255.255.255

目标 DNS 名称 : <A Specific IP Address>

协议 : ANY

源端口 : 任何

目标端口 : 任何

筛选器操作详细信息

筛选器操作名称 : ipsec10

描述 : 无

存储 : 本地存储 <WIN-RJGU353FSSK>

操作 : 协商安全

AllowUnsecure(Fallback): 否

入站通过 : 否

QMPFS : 否

上次修改时间 : 2021/8/31 22:43:54

GUID : {29EC2391-F6BC-40CB-90E5-26A4E3B25E05}

安全方法

AH ESP 秒 千字节

[SHA1] [SHA1 , 3DES] 0 0

对应MMC操作的顺序和结果,保留关键信息,转换成netsh命令。

创建策略

策略名称 : ipsec10

描述 : ipsec10.1.1.2-10.1.1.1

主模式安全方法顺序

加密 集成 DH 组

3DES SHA1 中(2)

描述可以不要,所以主要是策略名称name和安全方法mmsecmethods,配置命令:

netsh ipsec static add policy ipsec10 mmsec="3DES-SHA1-2”

创建筛选器操作

筛选器操作名称 : ipsec10

操作 : 协商安全

AllowUnsecure(Fallback): 否

入站通过 : 否

QMPFS : 否

安全方法

AH ESP 秒 千字节

[SHA1] [SHA1 , 3DES] 0 0

所以主要是筛选器名称name、操作action和安全方法qmsecmethods,配置命令:

netsh ipsec static add filteraction name= ipsec10 action=negotiate qmsec="AH[SHA1]+ESP[SHA1,3DES] "

创建筛选器列表

筛选器列表名称 : 10.1.1.0

描述 : 10.1.1.2-10.1.1.1

主要配置是名称name,配置命令:

netsh ipsec static add filterlist 10.1.1.0

创建筛选器

描述 : 10.1.1.2-10.1.1.1

已镜像 : 是

源 IP 地址 : 10.1.1.2

源掩码 : 255.255.255.255

源 DNS 名称 : <A Specific IP Address>

目标 IP 地址 : 10.1.1.1

目标掩码 : 255.255.255.255

目标 DNS 名称 : <A Specific IP Address>

协议 : ANY

源端口 : 任何

目标端口 : 任何

主要配置是添加到对应的筛选器列表filterlist,添加源目IP地址,配置如下:

netsh ipsec static add filter filterlist=10.1.1.0 10.1.1.1 10.1.1.2

创建规则

规则详细信息

规则 ID : 1, GUID = {1DFE1F48-225E-441A-8057-C00E8E6D28D3}

已激活 : 是

连接类型 : 全部

身份验证方法(1)

预共享密钥 : tietouge

所以主要配置是将前面的策略、筛选器列表、筛选器操作关联起来,并创建规则名称name和预共享密钥psk,配置如下:

netsh ipsec static add rule name=ipsec policy=ipsec10 filterlist=10.1.1.0 filteraction= ipsec10 psk="tietouge"

查看并激活IPsec配置

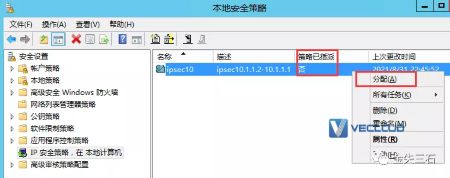

通过MMC方式配置的IPsec,默认是没有激活的,需要在“本地安全策略”中修改为“分配/已指派”

而在netsh命令中,是通过将IPsec策略的assign属性配置为y,来实现激活策略的。配置如下:

netsh ipsec static set policy name=ipsec10 assign=y

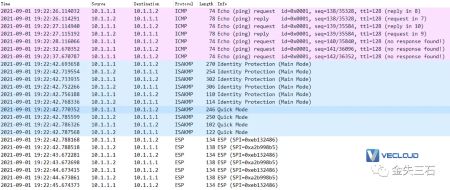

激活过程中,可以看到有中断,而当两边都启用之后,恢复正常。

对应的抓包信息,中间有3个报文未响应,两端都启用之后,快速建立起IPsec隧道连接。

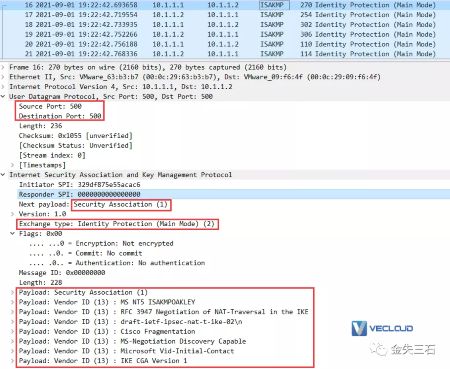

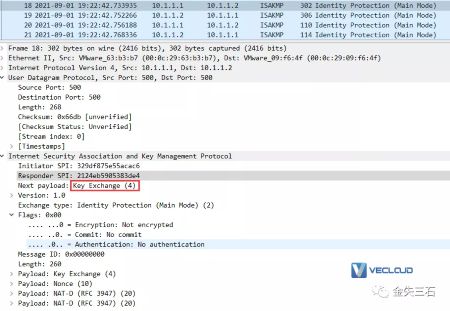

然后是主模式(static)的安全协商过程,能看到使用UDP500端口,以及其他相关信息。

然后是密钥交换过程。

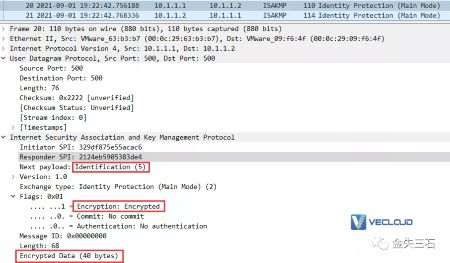

然后是鉴别,此时数据已经加密。

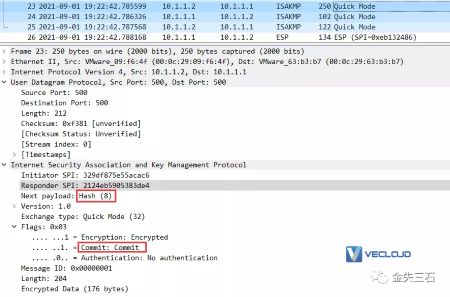

然后是进行加密,状态也成了双方确认。

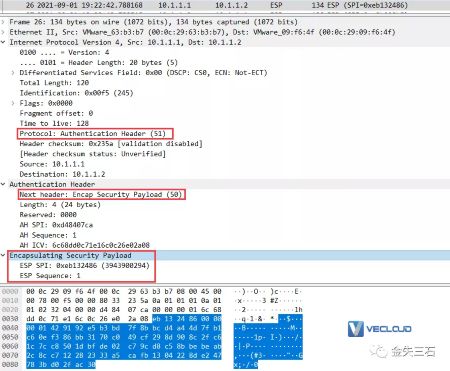

最后就是正常通信过程,可以看到正常的报文封装格式和隧道模式是一样的。

以上就是使用MMC和netsh两种方式配置Windows Server传输模式IPsec的介绍。如果你还有其他问题,欢迎进行咨询探讨,希望微云网络的专业的解决方案,可以解决你目前遇到的问题。微云网络提供全球主机托管、服务器租用、mpls专线接入、SD-WAN组网等方面的专业服务,资源覆盖全球。欢迎咨询。

以上就是使用MMC和netsh两种方式配置Windows Server传输模式IPsec的介绍。如果你还有其他问题,欢迎进行咨询探讨,希望微云网络的专业的解决方案,可以解决你目前遇到的问题。微云网络提供全球主机托管、服务器租用、mpls专线接入、SD-WAN组网等方面的专业服务,资源覆盖全球。欢迎咨询。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:shawn.lee@vecloud.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

标题:使用MMC和netsh两种方式配置Windows Server传输模式IPsec

TAG标签:IPSec

地址:https://www.kd010.com/hyzs/274.html

全天服务支持

资源覆盖全球

专属优质服务

技术全线支持