SD-WAN

集团多分支节点智能化组网

发布时间:2021-09-05 13:12:10 作者:华为阅读:0

在运营商/MSP转售的场景中,运营商/MSP要向众多的企业用户提供SD-WAN服务,每个企业是一个租户,运营商/MSP要支持同时管理多个租户的网络。这就要求

iMaster NCE要支持多租户的管理,不同租户间要实施安全隔离。

通常情况下,要求iMaster NCE要能够提供严格的安全隔离功能,不同租户具有各自的管理通道和控制通道,以此为基础,同一个租户的CPE才能建立数据通道。例如,租户A的CPE发布的信息,不能被扩散到租户B的CPE;租户B的CPE也不能接入租户A的网络中建立管理通道和控制通道,不能与租户A的CPE建立数据通道。

另外,多租户场景下, RR和WG都是多租户共享设备,如果使用传统的IPSec SA密钥生成方式,存在不同租户的CPE发往RR或WG的流量都使用相同密钥的情况,导致一个租户可以解密其他租户的流量,带来数据安全问题。

为了解决该问题, CPE与RR之间的控制通道以及CPE之间的数据通道,使用DH算法协商IPSec SA的密钥,确保不同租户的CPE, RR和IWG使用不同的密钥,一个租户不能解密另一个租户的数据。使用DH算法协商密钥的方式安全性更高,攻击者即使获取到了交互的密钥材料,也无法计算出密钥。

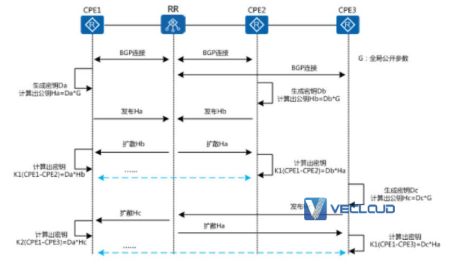

对于控制通道, CPE和RR之间的IPSec SA采用DH密钥交换算法协商密钥。以加密密钥为例, CPE和RR通过控制通道中建立的DTLS连接交互用于计算加密密钥的材料,然后计算得出加密密钥,如下图所示。

图1多租户场景下控制通道密钥生成示意图

对于数据通道, CPE之间的IPSec SA采用DH密钥交换算法协商密钥。以加密密钥为例, CPE先通过控制通道中的BGP连接将用于计算密钥的材料发送给RR, RR作为信息安收和扩散的枢纽,通过BGP向其他CPE分发用于计算密钥的材料, CPE收到密钥材料后,计算得出加密密钥,如下图所示。

图2多租户场景下数据通道密钥生成示意图

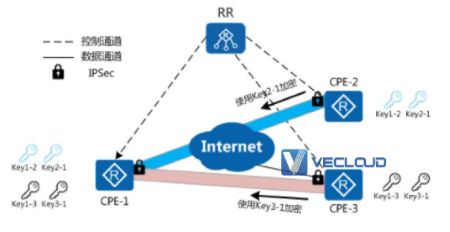

多租户场景下两个CPE之间使用的密钥key是唯一的,例如, CPE—2向CPE—1发送流量时,使用密钥Key2—1加密报文; CPE—3向CPE—1发送流量时,使用密钥key3—1加密报文,如下图所示。

图3多租户场景下数据通道密钥加密示意图

使用DH算法的优势如下:

DH本身是安全的密钥交换算法,攻击者即使获取到了CPE之间交互的密钢材料,也无法计算出密钥。

RR和不同租户的CPE之间使用的密钥以及IWG和不同租户的CPE之间使用的密钥是不同的,确保租户数据的安全性。

每个CPE和其他CPE之间的密钥是不同的,增强了CPE之间的数据安全性。

当前“DH Group”支持设置为“GROUP19”、“GROUP20”或“GROUP21” .DHGroup安全级别由高到为GROUP21 > GROUP20 > GROUP19

以上就是SD-WAN解决方案中如何做到多租户安全的介绍。

微云网络作为国内知名的云服务综合解决方案提供商,拥有包括MPLS专线、IPLC专线、云专线以及SD-WAN在内的多种产品,可为您提供专业、灵活、多样性的专线及SD-WAN组网解决方案。详询微云网络客服电话 400-028-9798。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:shawn.lee@vecloud.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

标题:SD-WAN解决方案中如何做到多租户安全

TAG标签:SD-WANSD-WAN解决方案SD-WAN安全

地址:https://www.kd010.com/hyzs/276.html

全天服务支持

资源覆盖全球

专属优质服务

技术全线支持