SD-WAN

集团多分支节点智能化组网

发布时间:2022-11-13 13:00:56 作者:江小鱼阅读:0

对于大部分网工来说,入行首先接触的就是企业组网。那么各位也要知道,对于企业内网,在后期的运维过程中,我们也需要保障其安全性。

事实上,企业网内部有很多安全隐患,比如如果有用户私自接入了终端设备,那么很有可能导致病毒的传播;如果用户私接家用无线路由器,可能导致IP地址冲突/断网;同时,内网中也会存在ARP攻击来进行病毒扩散和致使其他主机断网等等一系列问题...这些问题十分常见,无论用户是无意还是有意,总是会给企业网络带来很多不确定性。

那么,身为网工的你,在遇到这些场景时,应该如何灵活应对呢?这其中涉及了很多防御技术,比如通过端口安全来进行合法主机的绑定、限制非法用户接入网络;使用DAI进行ARP的攻击防御;利用IPSG来限制非法主机接入内部网络...以上种种,都是为了保证内网安全。

不知道各位是否有种感觉,总觉得企业网没啥技术含量可言?但是一旦遇到问题、尤其是涉及内网安全相关的问题总是无从下手?由此可见,内网安全非常重要,它非常能体现工程师的技术水平,是网工必须掌握的技术!

MAC泛洪攻击主要是利用局域网交换机的MAC学习和老化机制。

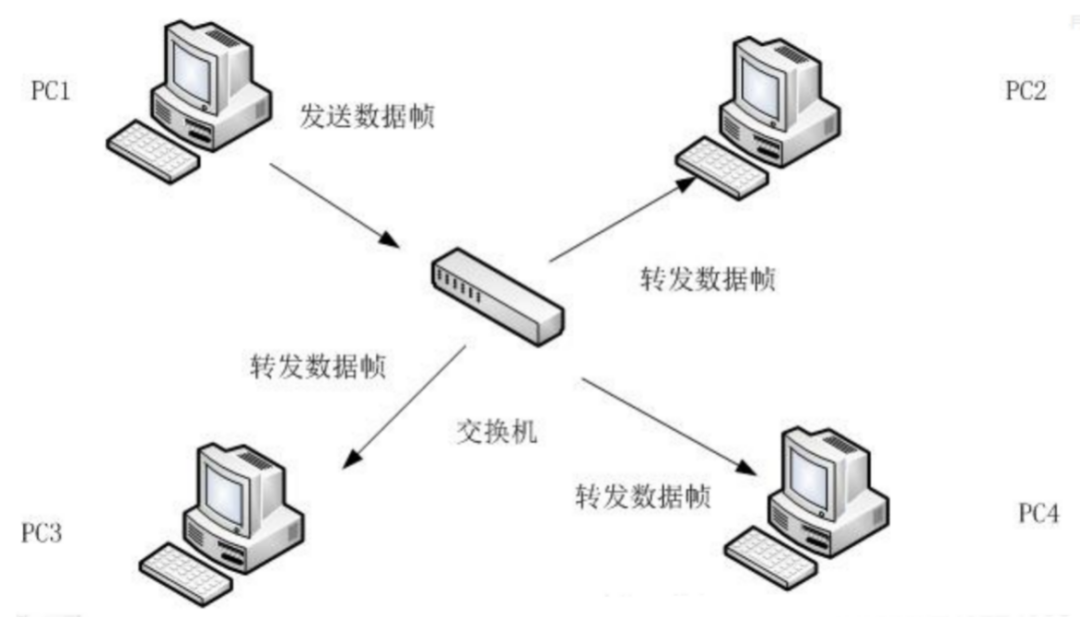

交换机的工作流程如下:局域网中的pc1发送数据帧给pc2,经过交换机时,交换机会在内部MAC地址表中查找数据帧中的目标MAC地址,如果找到就将该数据帧发送到相应的端口,如果找不到,交换机就会向入端口以外的所有端口发送此数据帧(所谓的广播,不过不是广播帧,广播帧的目的mac地址是全F)。

正常的通信是除非一开始MAC表中没有目标主机的MAC和端口,这样才进行数据广播,只要MAC表中有相应的绑定关系,之后两台主机间的通信,都是由交换机直接根据MAC和端口绑定进行转发,其他的主机是获取不到这两台主机之间的数据的。

泛洪攻击的目标就是想获取主机之间的通信数据。要想达到这个目的,就需要强迫交换机进行数据广播,那就要实现MAC表中没有目标主机的MAC和端口绑定。

泛洪攻击的实现方法就是通过伪造大量的未知MAC地址进行通信,交换机进行不断的学习,很快MAC表就会被充满,这样正常的主机的MAC地址在经过老化之后,就无法再添加到MAC地址表中,导致之后的数据都变成了广播。

端口安全(Port Security),从基本原理上讲,Port Security特性会通过MAC地址表记录连接到交换机端口的以太网MAC地址(即网卡号),并只允许某个MAC地址通过本端口通信。其他MAC地址发送的数据包通过此端口时,端口安全特性会阻止它。使用端口安全特性可以防止未经允许的设备访问网络,并增强安全性。另外,端口安全特性也可用于防止MAC地址泛洪造成MAC地址表填满。

常见的端口安全有绑定其MAC地址,只允许本台物理设备访问网络,一般安全性较高的公司不允许私人电脑连接公司内网,即使连接上也是无法访问网络的。也有的限制其最大的连接数,当超过一定数量的MAC地址时,自动关闭端口来保护网络,这两种方法都能有效的防止MAC欺骗和泛洪攻击。

应用在接入层设备,通过配置端口安全可以防止仿冒用户从其他端口攻击。

应用在汇聚层设备,通过配置端口安全可以控制接入用户的数量。

泛洪攻击也叫拒绝服务攻击(Denial of Service)。主要场景:设备处理arp报文和维护arp表项都需要消耗系统资源,同时为了满足arp表项查询效率的要求,一般设备都会对arp表项规模有规格限制。

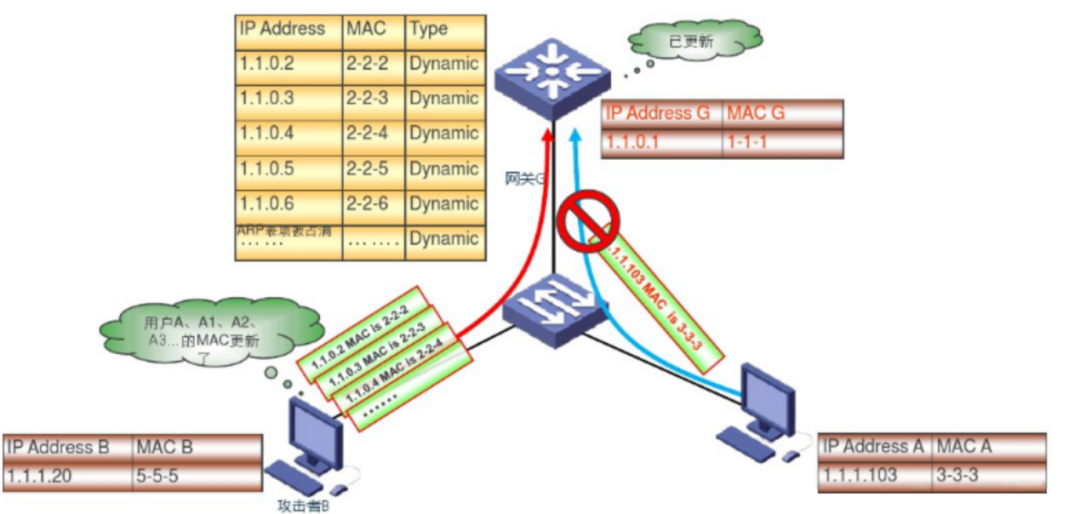

攻击者连续向目的主机发送大量伪造的源IP和MAC地址的arp请求,使得设备arp表资源被无效的arp条目耗尽,合法用户的arp报文不能继续生成arp条目,导致正常通信中断。

1)端口报文限速

分为基于单个交换机端口报文限速和基于源MAC地址报文限速。可以防止设备因处理大量arp报文,导致cpu负荷过重而无法处理其他业务(广播报文都要经过cpu,所以大量的广播报文会导致cpu占用较高)。

2)arp表项保护

仅学习本机arp请求的应答,只有本设备主动发送的arp请求报文的应答报文才能触发本设备学习arp,其他设备主动向本设备发送的arp报文不能触发本设备学习arp。这可以防止设备收到大量arp攻击报文时,arp表被无效的arp条目占满。

免费arp主动丢弃,设备直接丢弃免费arp报文,可以防止设备因处理大量免费arp报文,导致cpu负荷过重而无法处理其他业务。

限制端口可学习的arp表项数量,设备接口只能学习到设定的最大动态arp表项数目。这可以防止当一个接口所接入的某一台用户主机发起arp攻击时整个设备的arp表资源都被耗尽。

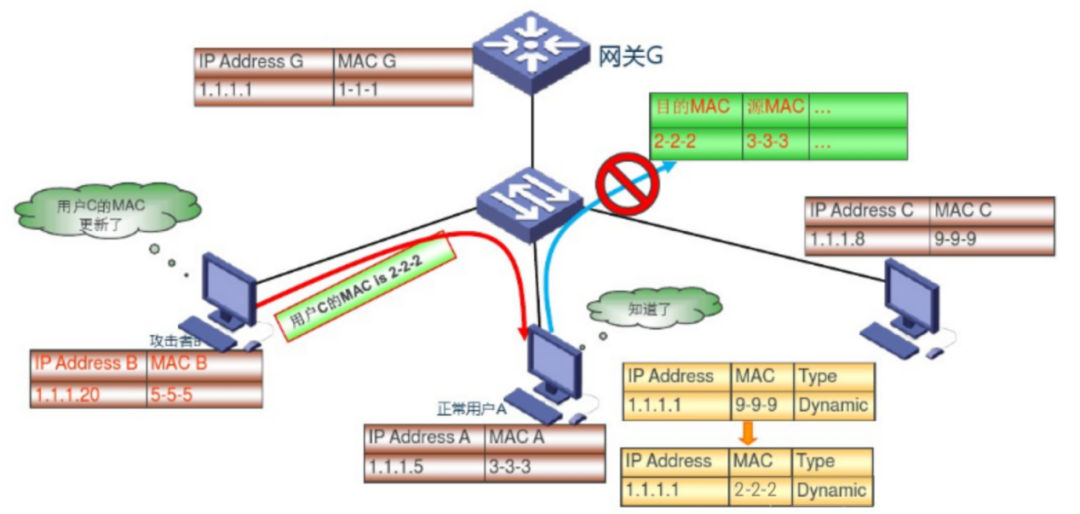

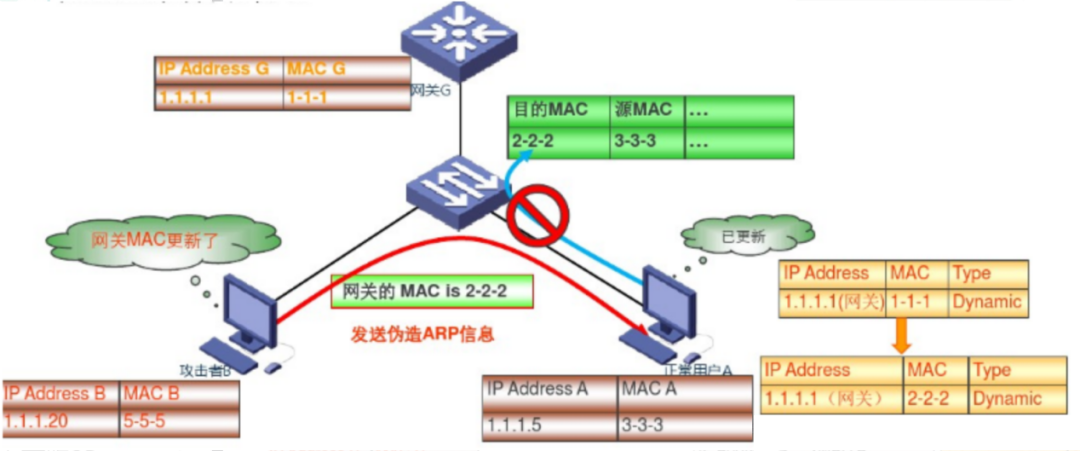

arp欺骗攻击是指攻击者通过发送伪造的arp报文,恶意修改设备或网络内其他用户主机的arp表项,造成用户或网络的报文通信异常。存在以下危害:

① 伪造内网用户,导致内网某个用户上网异常。

② 伪造网关,导致内网用户上网异常或者截取用户报文,进而非法获取游戏、网银、文件服务等系统的账号和口令。

1)arp表项更新检查

设备在第一次学习到arp之后,用户更新此arp表项时通过发送arp请求报文的方式进行确认,以防止攻击者伪造arp报文修改正常用户的arp表项内容。

2)arp报文合法性校验

通过检查报文中的IP地址、MAC地址,直接丢弃非法的arp报文,避免非法用户伪造arp报文,刻意的进行arp攻击。

3)基于dhcp的arp绑定关系检测(DAI)

当设备收到arp报文时,将此arp报文的源ip、源mac、收到arp报文的接口及vlan信息和绑定表的信息进行比较,如果信息匹配,则认为是合法用户,允许此用户的arp报文通过,否则认为是攻击,丢弃该arp报文。该功能仅适用于dhcp snooping场景。说明:如果pc采用静态配置ip,那它也不会有snooping绑定表项,如果在交换机上配置了DAI功能的话,交换机将丢弃这台pc发送的报文。

4)网关防欺骗

丢弃源ip地址为网关设备ip地址的arp报文,防止攻击者仿冒网关,一般在网关设备上开启。

以上就是企业组网如何实现网络安全?网工必看的介绍。如果你还有其他问题,欢迎进行咨询探讨,希望微云网络的专业的解决方案,可以解决你目前遇到的问题。微云网络提供全球主机托管、服务器租用、MPLS专线、SD-WAN等方面的专业服务,资源覆盖全球。欢迎咨询。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:shawn.lee@vecloud.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

标题:企业组网如何实现网络安全?网工必看

TAG标签:企业组网

地址:https://www.kd010.com/hyzs/1418.html

全天服务支持

资源覆盖全球

专属优质服务

技术全线支持